A szingapúri rendőrség azt tanácsolta a vállalkozásoknak, hogy kompromittálódás esetén ne fizessenek váltságdíjat a rosszfiúknak, és arra kérte őket, hogy azonnal jelentsék az esetet a hatóságoknak.

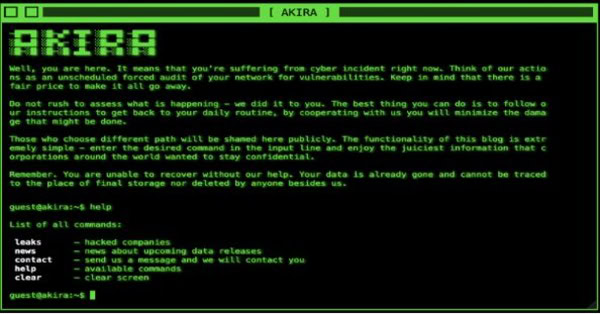

Az Akira, a zsarolóprogram, amely egy év alatt 42 millió dollárt lopott el több mint 250 szervezettől Észak-Amerikában, Európában és Ausztráliában, most aktívan célba vette a szingapúri vállalkozásokat.

A szingapúri hatóságok közös tanácsot adtak ki, amelyben a helyi vállalkozásokat figyelmeztetik az Akira zsarolóvírus-változat növekvő fenyegetésére.

It highlights the observed Tactics, Techniques and Procedures (TTPs) employed by Akira threat group to compromise their victims’ networks and provides some recommended measures for organisations to mitigate the threat posed.

— CSA (@CSAsingapore) June 8, 2024

A figyelmeztetés azután érkezett, hogy a hatóságok, köztük a Szingapúri Kiberbiztonsági Ügynökség (CSA), a Szingapúri Rendőrség (SPF) és a Személyes Adatvédelmi Bizottság (PDPC) a közelmúltban több panaszt is kapott a kibertámadás áldozataitól.

Az Akira ransomware elsődleges célpontjai

Az Egyesült Államok Szövetségi Nyomozó Irodája (FBI) által végzett korábbi vizsgálatok szerint az Akira zsarolóvírus célpontjai vállalkozások és kritikus infrastruktúrával rendelkező szervezetek voltak.

A szingapúri hatóságok ismertették az Akira-támadások felderítésének, elrettentésének és semlegesítésének módjait. A megtámadott vállalkozásoknak azt tanácsolják, hogy tartózkodjanak attól, hogy váltságdíjat fizessenek a támadóknak.

Tartózkodjanak a váltságdíj kifizetésétől

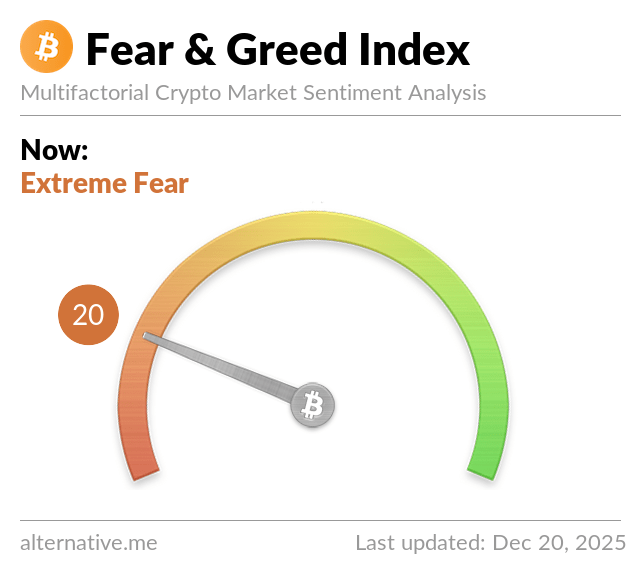

Az Akira tagjai kriptovalutákban, például Bitcoinban követelnek fizetést, hogy visszaadják a számítógépes rendszereik és belső adataik feletti ellenőrzést. A szingapúri hatóságok azonban arra kérték a vállalkozásokat, hogy ne fizessenek.

Emellett a rosszindulatú entitások újabb támadást kísérelhetnek meg a további váltságdíj reményében. Az FBI megállapította, hogy az Akira soha nem veszi fel a kapcsolatot az áldozatokkal, és elvárja, hogy ők keressék meg őket.

Néhány ajánlott fenyegetéscsökkentő technika a helyreállítási terv és a többfaktoros hitelesítés (MFA) bevezetése, a hálózati forgalom szűrése, a nem használt portok és hiperlinkek letiltása, valamint az egész rendszerre kiterjedő titkosítás.

Our latest APT trends for Q1, 2024 if now live and includes a look at some of the more interesting APT activities revealed during Q1, including Careto APT reappearance, hacktivist activity, and much more.

Full report ⇒ https://t.co/yTe8mxePF1 pic.twitter.com/37N8ZGliZA

— Kaspersky (@kaspersky) May 9, 2024

A Kaspersky kiberbiztonsági cég nemrég megállapította, hogy észak-koreai hackerek dél-koreai kripto-vállalkozásokat céloztak meg a Durian malware segítségével.

„A Durian átfogó hátsó ajtó funkcióval büszkélkedhet, amely lehetővé teszi a szállított parancsok végrehajtását, további fájlok letöltését és a fájlok kiszivárgását” – magyarázta a Kaspersky.

A Kaspersky megjegyezte továbbá, hogy a LazyLoadot az Andariel, a Lazarus Group észak-koreai hacker konzorciumon belüli alcsoport is használta – ami „gyenge” kapcsolatot sejtet a Kimsuky és a hírhedtebb hackercsoport között.

A kriptomagazin.hu oldalon található információk és elemzések a szerzők magánvéleményét tükrözik. A jelen oldalon megjelenő írások, cikkek nem valósítanak meg a 2007. évi CXXXVIII. törvény (Bszt.) 4. § (2). bek 8. pontja szerinti befektetési elemzést és a 9. pont szerinti befektetési tanácsadást. Bármely befektetési döntés meghozatala során az adott befektetés megfelelőségét csak az adott befektető személyére szabott vizsgálattal lehet megállapítani, melyre a jelen oldal nem vállalkozik és nem is alkalmas. Az egyes befektetési döntések előtt éppen ezért tájékozódjon részletesen és több forrásból, szükség esetén konzultáljon befektetési tanácsadóval!

A cikkekben megjelenő esetleges hibákért téves információkból eredendő anyagi károkért a kriptomagazin.hu felelősséget nem vállal.