1. Mik azok a DDoS-támadások?

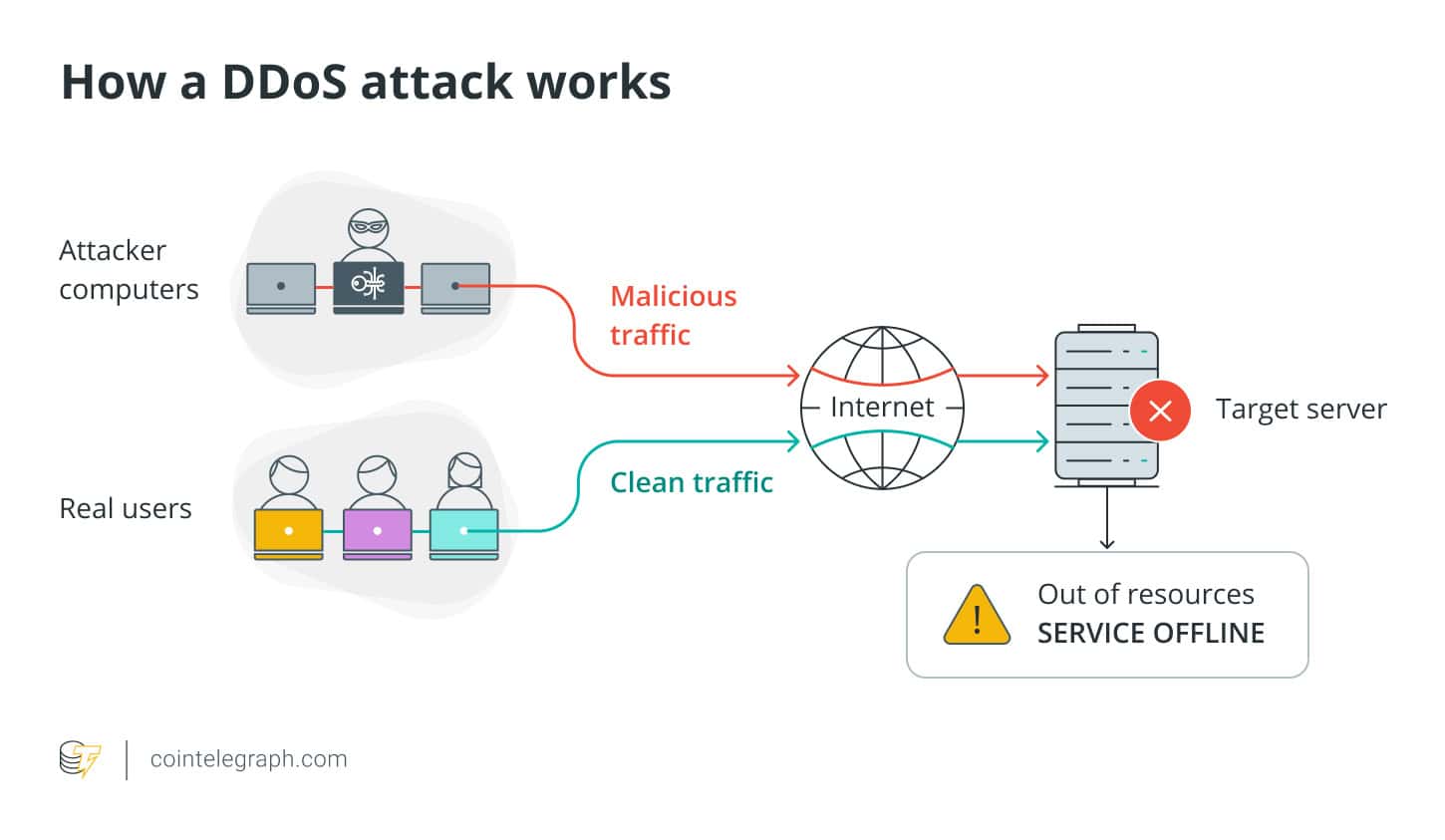

Az elosztott szolgáltatásmegtagadási támadás (DDoS-támadás) egy weboldal, számítógép vagy online szolgáltatás leállítását kísérli meg azáltal, hogy elárasztja azt kérésekkel, kimeríti a kapacitását, és befolyásolja az érvényes kérésekre való válaszadási képességét.

A DDoS-támadás lényege, hogy a hackerek rosszindulatú szoftvereket helyeznek el internetképes eszközök ezreire, amelyeket együttesen botnetnek neveznek, és arra késztetik őket, hogy egyidejűleg kérések özönét küldjék a célrendszerbe. Ezek a veszélyeztetett gépek, amelyeket külön-külön botoknak vagy zombiknak neveznek, lehetnek mobiltelefonok, asztali számítógépek, szerverek vagy akár a tárgyak internetének (IoT) eszközei. A támadók általában úgy szereznek közvetlen irányítást a botok felett, hogy az áldozatok tudta nélkül megfertőzik őket rosszindulatú szoftverekkel.

A bejövő forgalom áradata túlterheli a célrendszer azon képességét, hogy válaszoljon az érvényes kérésekre, mivel a támadás túl sok sávszélességet, feldolgozási teljesítményt vagy memóriát fogyaszt. A Cloudflare a 2024. első negyedévi DDoS-fenyegetettségi jelentésében a DDoS-támadások általános, riasztó 50%-os növekedését állapította meg.

2. Lehetséges-e DDoS-támadás egy blokklánc-hálózaton?

Egy blokklánc-hálózat DDoS-támadással való megtámadása elméletileg megvalósítható, bár nehezebb, mint a központosított rendszerek, például weboldalak vagy szerverek célba vétele. A blokklánc-hálózatok decentralizációjuknak köszönhetően eleve ellenállnak az ilyen támadásoknak.

Egy blokklánc decentralizált elosztott főkönyvként működik, csomópontok sokaságán keresztül, amelyek a tranzakciók érvényesítéséért és feldolgozásáért, valamint a blokkok létrehozásáért felelősek. A hagyományos rendszerekkel ellentétben a blokklánc-hálózaton belül nincs központi irányítási pont. A decentralizáció megnehezíti a blokklánchálózat támadását, mivel a támadóknak csomópontok sokaságával kell foglalkozniuk.

A hálózat megzavarásának egyik módja a blokklánc spam tranzakciókkal való elárasztása, ami túlterheli a hálózatot és lelassítja a tranzakciók átbocsátását, akadályozva a törvényes tranzakciók időben történő érvényesítését. Ez a valódi felhasználóktól származó tranzakciókat sorba állítja a mempoolban, amely a blokklánc csomópontjaiban található mechanizmus, amely a meg nem erősített tranzakciókat tárolja.

A DDoS-támadás egyik jól ismert példája a Solana blokklánchálózatot ért támadás volt, amely 2021 szeptemberében 17 órás leálláshoz vezetett. A Grape Protocol kezdeti decentralizált tőzsdei ajánlata (IDO) során a Solana-alapú DEX Raydiumon a botok másodpercenként 400 000 tranzakciós terheléssel bombázták a hálózatot, ami hálózati torlódást okozott.

A DDoS-támadások továbbá a decentralizált alkalmazásokat (DApps), azaz a blokkláncra épülő alkalmazásokat célozhatják, nem pedig magát a blokklánchálózatot. A kriptopénz-tőzsdék, amelyek kulcsszerepet játszanak a likviditás biztosításában egy blokklánc-alapú ökoszisztémában, gyakran esnek DDoS-támadások áldozatául, ami ideiglenes szolgáltatáskiesést eredményez.

3. Hogyan befolyásolhatják a DDoS-támadások a blokklánc-hálózatokat?

A DDoS-támadások a tranzakciók elárasztása és az intelligens szerződések veszélyeztetése révén befolyásolhatják a blokklánc-hálózatokat. A cél a hálózat eltömítése csalárd tranzakciókkal, ami lelassítja, rosszabb esetben leállítja a hálózatot.

Tranzakciók elárasztása

A rosszindulatú szereplők szándékosan túlterhelhetnek egy blokklánchálózatot nagyszámú tranzakcióval, megzavarva annak normál működését. A támadók tranzakciós kérések egész sorát kavarják fel, általában automatizált szkriptek vagy speciális szoftverek segítségével. Ezek a tranzakciók hasonlítanak a törvényes tranzakciókra, de úgy tervezték őket, hogy megszorongassák a hálózatot.

A támadók ezeket a tranzakciókat továbbítják a csomópontoknak. A konszenzus elérése érdekében a hálózat a tranzakciókat több csomóponton keresztül terjeszti, amelyek dolgoznak a tranzakciók feldolgozásán. A beérkező tranzakciók puszta mennyisége azonban túlterheli a feldolgozási kapacitásukat. A hálózat túlterhelté válik, és még a valódi tranzakciók is elakadnak a hátralékban. A fennakadás hatással lehet a vállalkozásokra, tőzsdékre és más, a blokklánchálózatra támaszkodó szolgáltatásokra.

Intelligens szerződések

A hackerek azonosíthatják a sebezhető okosszerződéseket a blokklánc-hálózatban, és eláraszthatják őket tranzakciós kérésekkel. Ezek a tranzakciók hamis utasításokat vagy túlzott számításokat tartalmaznak, hogy kimerítsék a szerződés és a mögöttes hálózat funkcionalitását. Az okosszerződésben lévő kód végrehajtása egyre terhesebbé válik, ami a tranzakciók érvényesítésének mértéktelen késedelméhez vezet.

Mivel az intelligens szerződések a blokkláncok kulcsfontosságú részét képezik, egy ilyen támadás hatása elterjedhet az egész hálózaton, érintve más intelligens szerződéseket és tranzakciókat, megzavarva a kritikus műveleteket és hozzáférhetetlenné téve a szolgáltatásokat a legitim felhasználók számára.

Szoftverösszeomlások

A blokkláncok alapvető alkalmazásszoftverei beépített korlátokkal rendelkeznek a kiosztott memóriát és a blokkban feldolgozható és a mempoolban tárolható tranzakciók számát illetően. Ha a tranzakciók száma megugrik, a szoftver váratlanul viselkedhet, vagy egyszerűen összeomolhat.

Ráadásul a megváltoztathatatlanság a blokklánc tranzakciók eredendő jellemzője, ami azt jelenti, hogy egyszerűen nem lehet megváltoztatni őket, miután blokkokban rögzítették őket. Ez a mechanizmus problémát okoz, amikor egy támadás során a tranzakciók elárasztják a hálózatot. A hálózat túlterhelődik haszontalan tranzakciókkal, amelyek kezelése jóval meghaladhatja a szoftver képességeit.

Csomópontok meghibásodása

A validátorokként vagy bányászokként működő csomópontok az alapvető blokkláncszoftvert olyan berendezéseken futtatják, amelyek elég robusztusak a szigorú igények kezeléséhez. Amikor rosszindulatú szereplők DDoS-támadás keretében rengeteg szemét adatot áramoltatnak be, egy csomópont kifogyhat a memóriából vagy a feldolgozási teljesítményből, és összeomolhat. Egy csomópont támadás miatti kiesése növeli a hálózat többi csomópontjára nehezedő nyomást.

A blokklánchálózatok lényegében csomópontok összeolvadása, ahol minden egyes fogadó csomópont nyomon követi a blokklánc állapotát, és a tranzakciókkal kapcsolatos információkat továbbítja a többi csomópontnak. A csalárd tranzakciók elárasztása károsan hat a csomópontok felépítésére, lelassítva az egész hálózatot, vagy akár le is húzva azt.

Hogyan hatnak a DDoS-támadások a kriptotőzsdékre?

A kriptotőzsdék a blokklánc ökoszisztéma nélkülözhetetlen részei, mivel a digitális eszközöket likviddé teszik. Gyakran ők a támadók célpontjai.

A tőzsdék megtámadásakor a támadók módszere a sebezhetőségek kihasználása, például a tőzsdei infrastruktúra elavult biztonsági foltjai, a működés megzavarása, váltságdíj zsarolása vagy a piacok manipulálása. A Cloudflare szerint a kriptotőzsdék elleni DDoS-támadások jelentős része az SSDP (Simple Service Discovery Protocol) erősítő támadásokból, az NTP (Network Time Protocol) erősítő támadásokból és az alkalmazásréteg támadásaiból származik.

Az SSDP-támadás egy reflexiós alapú DDoS-támadás, amely az univerzális plug-and-play (UPnP) hálózati protokollokat használja ki arra, hogy hatalmas mennyiségű forgalmat küldjön a célrendszerre. Az NTP-támadás olyan technikára utal, amelyben a támadó kis lekérdezések sorozatát küldi, amelyek nagy válaszokat váltanak ki különböző botoktól, megsokszorozva a forgalmat. Az alkalmazásréteg-támadás olyan támadói módszertanra utal, amely a nyílt rendszerek összekapcsolási modelljének (OSI) legfelső rétegét veszi célba.

4. Hogyan lehet megelőzni a DDoS támadásokat a blokklánc hálózatok ellen?

A blokklánc-hálózatok DDoS-támadások elleni védelméhez biztonsági intézkedésekre van szükség a csomópontok és a hálózatok szintjén. A rendszeres auditok gondoskodnak a sebezhetőségekről, míg a redundáns infrastruktúra és a stressztesztek a hálózatot még támadás közben is működőképesen tartják.

Csomóponti szintű biztonsági intézkedések

A csomópontoknak megfelelő tárolási, feldolgozási teljesítményű és hálózati sávszélességgel kell rendelkezniük ahhoz, hogy ellenállóak legyenek a DDoS-támadásokkal szemben. Az erős hitelesítési módszerek és a hozzáférés-ellenőrzés segít a hálózati csomópontok védelmében. A számítógépek és az emberek megkülönböztetésére szolgáló teljesen automatizált nyilvános Turing-teszt (CAPTCHA) igen hasznos annak biztosításában, hogy csak a legitim felhasználók küldhessenek tranzakciós kéréseket, és megakadályozza a botok beszivárgását a hálózatba. A terheléselosztás segít a forgalom megosztásában és a csomóponti szintű támadások hatásának csökkentésében.

Hálózati szintű védelem

A megfelelő védelmi mechanizmusok hálózati szintű bevezetése fontos a blokklánchálózat védelméhez. A DDoS-támadások azonosítására és hatásának csökkentésére a tűzfalak és a behatolásérzékelő/megelőző rendszerek (IDS/IPS) jó szolgálatot tesznek. A tartalomszolgáltató hálózatok (CDN-ek) szintén hasznosak a támadási forgalom szétterítésében és elnyelésében.

Auditok

A sebezhetőségek felkutatásához és kijavításához fontos a blokklánc különböző aspektusainak alapos auditálása. Ennek magában kell foglalnia az intelligens szerződések elemzését, a blokklánc adatszerkezetének integritásának auditálását és a konszenzus algoritmusok validálását. A konszenzusmechanizmusok hibatűrésének elég erősnek kell lennie ahhoz, hogy ellenálljon a támadásoknak. A kód rendszeres frissítése fontos a támadók távol tartása és a biztonság javítása érdekében.

Stressztesztelés

A hálózatoknak és rendszereknek rendszeres időközönként stresszteszteket kell végezniük a blokklánc protokollokon, hogy értékelni tudják, mennyire képesek ellenállni a DDoS-támadásoknak. Ez megkönnyíti a potenciális sebezhetőségek időben történő felismerését, ami lehetővé teszi a hálózati infrastruktúra foltozását és a védelmi mechanizmusok frissítését.

Redundancia és biztonsági mentés

A blokkláncprotokolloknak és a DAappoknak redundáns hálózati infrastruktúrával és tartalék szerverekkel kell rendelkezniük, hogy a rendszer támadás esetén is működőképes maradjon. A több földrajzi helyen elhelyezkedő csomópontok képesek ellenállni egy adott régióra korlátozódó DDoS-támadásnak.

Forrás: Cointelegraph

A kriptomagazin.hu oldalon található információk és elemzések a szerzők magánvéleményét tükrözik. A jelen oldalon megjelenő írások, cikkek nem valósítanak meg a 2007. évi CXXXVIII. törvény (Bszt.) 4. § (2). bek 8. pontja szerinti befektetési elemzést és a 9. pont szerinti befektetési tanácsadást. Bármely befektetési döntés meghozatala során az adott befektetés megfelelőségét csak az adott befektető személyére szabott vizsgálattal lehet megállapítani, melyre a jelen oldal nem vállalkozik és nem is alkalmas. Az egyes befektetési döntések előtt éppen ezért tájékozódjon részletesen és több forrásból, szükség esetén konzultáljon befektetési tanácsadóval!

A cikkekben megjelenő esetleges hibákért téves információkból eredendő anyagi károkért a kriptomagazin.hu felelősséget nem vállal.